반응형

문제 설명

해당 서비스는 파일 다운로드 취약점이 존재하는 웹 서비스이며 flag.py 파일을 다운받으면 플래그를 획득할 수 있다.

a.txt라는 이름으로 파일을 생성하고 클릭하면 파일의 내용을 읽을 수 있다.

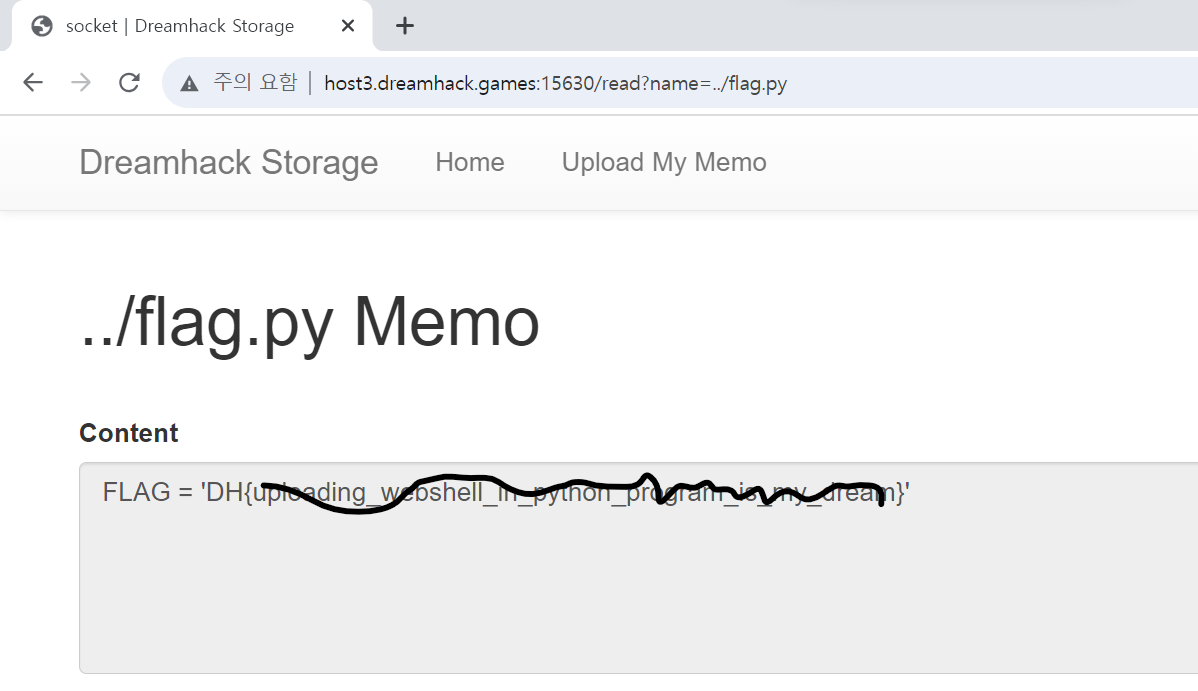

우리는 flag.py 파일의 내용을 읽어야 하기 때문에 name 파라미터에 flag.py를 입력하면 문제가 해결될것이다.

flag.py 파일이 존재하지 않는다고 한다. 이는 해당 디렉토리에 없다는 것이며 디렉터리 트래버셜을 이용하여 상위디렉토리에서 flag.py를 찾도록 하겠다.

디렉터리 트래버셜 기법을 이용하여 flag.py의 내용을 읽었다.

반응형

'WEB hacking > 드림핵(dreamhack)' 카테고리의 다른 글

| 드림핵 XSS Filtering Bypass WriteUp (0) | 2023.08.25 |

|---|---|

| 드림핵 web-ssrf Write Up (0) | 2023.08.09 |

| 드림핵 image-storage Write Up (0) | 2023.08.07 |

| 드림핵 command-injection-1 Write Up (0) | 2023.07.15 |

| 드림핵 simple_sqli Write Up (0) | 2023.06.20 |