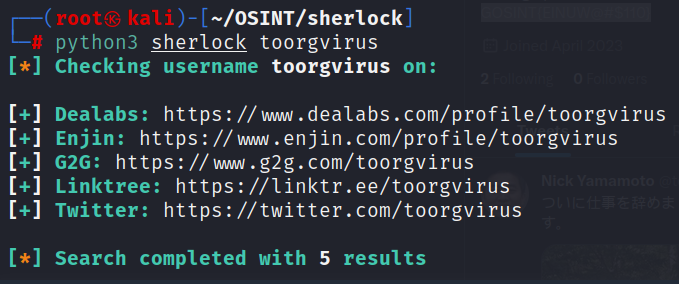

ELMO의 개인 트위터 계정을 찾으세요. sherlock : 유저명을 이용한 OSINT 툴!!, 잘 알려진 사이트 페이스북, 트위터 같은 사이트에서는 유저이름을 검색하여 프로필을 통해 자세한 정보를 얻을 수 있다. git clone https://github.com/sherlock-project/sherlock.git python3 -m pip install -r requirements.txt 위와같이 github에서 다운을 받은후 설치를 진행한다. sherlock을 이용하여 toorgvirus를 이용하여 다양한 사이트에서 프로필을 검색을 진행을 하였다. 젤 아래에 트위터 프로필을 찾을 수 있다. 네번째 플래그는 무엇일까요? toorgvirus 트위터 계정에 접속을 하면 네번째 플래그를 찾을 수 있으며 ..