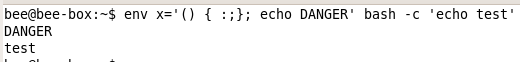

자바 역직렬화 취약점 공격 자바 역직렬화 취약점은 OWASP Top 10 2017에서 새롭게 선정되었다. 자바 역직렬화 취약점은 공격자가 원격에서 코드를 실행할 수 있느 RCE(Remote Code Execution) 공격으로 이어지기 때문에 매우 심각한 영향을 줄 수 있는 취약점이다!! 자바 프로그램상에서 어떤 객체가 생성되면 그 객체는 메모리에 상주하게되고, 프로그램이 실행되는 동안 필요에 따라 사용된다. 하지만 프로그램이 종료되면 메모리에 있던 객체는 사라지게된다. 객체는 지금까지 프로그램이 사용하면서 저장한 데이터가 있는데, 그 데이터를 다음 번 프로그램 실행시에도 계속 사용하여야 한다면 메모리에 있는 객체와 데이터를 파일이나 DB에 저장해야 할 것이다. 이때 저장을 하기위해 객체를 바이트 스트림..