반응형

관리자 페이지는 종종 admin, admin.php, admin.jsp 등과 같은 URL로 되어 있어 쉽게 추측할 수 있다.

DirBuster와 같은 자동화 툴을 이용하여 이러한 URL을 쉽게 찾을 수 있다.

그림 1은 dirbuster을 사용하여 URL을 알아냈다.

사용 명령어

gobuster dir -u http://192.168.60.136/bWAPP -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -t 100

gobuster을 사용하여 디렉토리 스캔을 진행하였다.

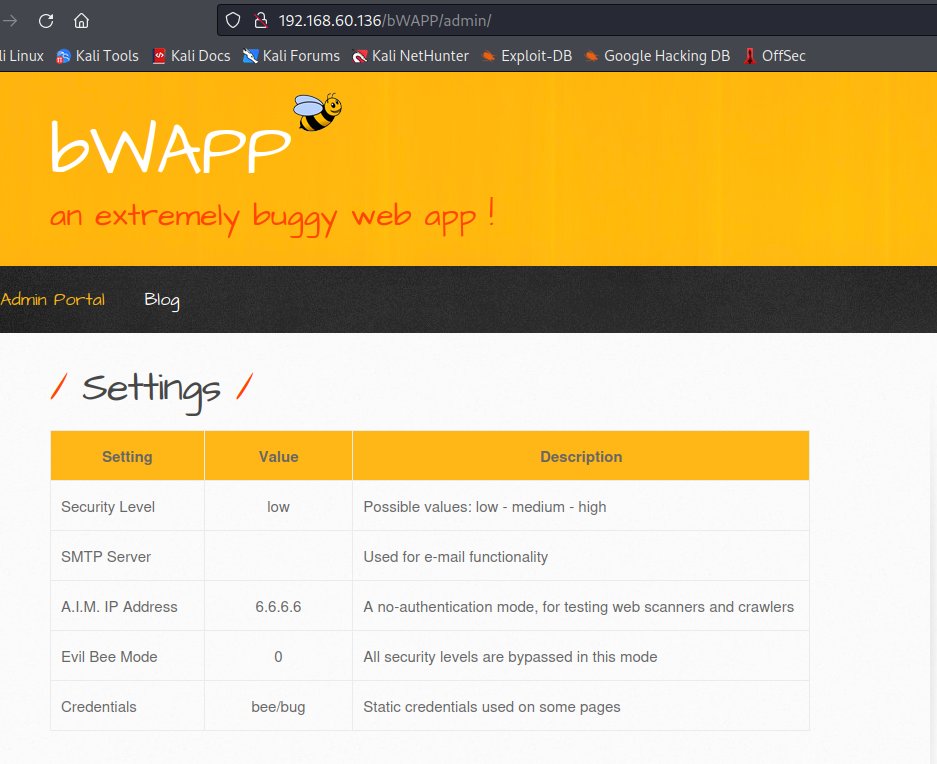

/admin이라는 디렉토리가 발견이 되었고 이 디렉토리가 관리자의 URL이라고 생각을 하고 접속을 진행하였다.

단순히 URL을 추측하여 입력함으로써 관리자 페이지에 접근하고 몇 가지 정보를 알아 낼 수 있다.

반응형

'WEB hacking > 비박스(bWAPP)' 카테고리의 다른 글

| [비박스(bWAPP)] - XML External Entity Attacks(XXE) (0) | 2022.11.07 |

|---|---|

| [비박스(bWAPP)] - Directory Traversal - Files (0) | 2022.11.04 |

| [비박스(bWAPP)] - Insecure DOR (Order Tickets) (0) | 2022.11.02 |

| [비박스(bWAPP)] - Base64 인코딩 (0) | 2022.10.23 |

| [비박스(bWAPP)] - Text Files (Accounts) (0) | 2022.10.22 |