반응형

collision

https://pwnable.kr/play.php

pwnable.kr

위의 링크에 들어가면 문제를 풀 수있다.

문제 설명

아빠가 오늘 멋진 MD5 해시 충돌에 대해 이야기해주셨어요.

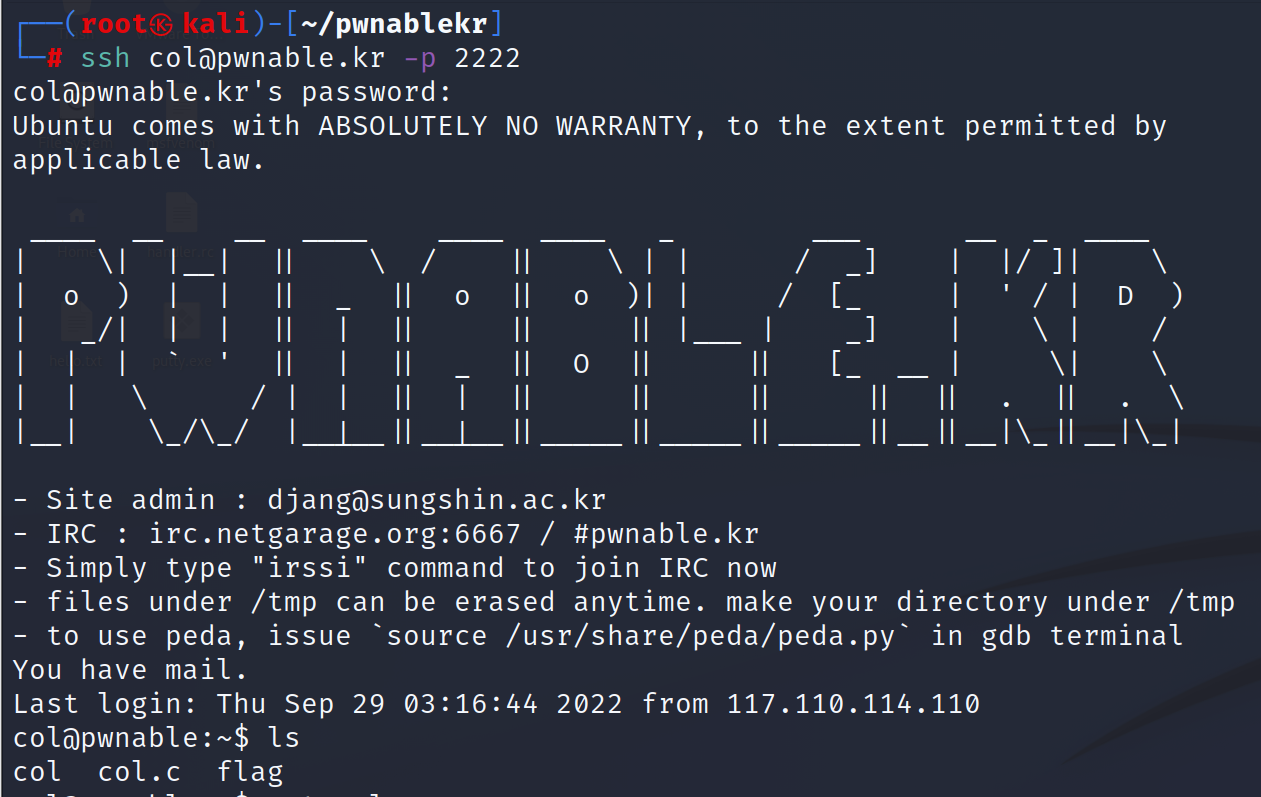

나도 저런거 해보고싶다!ssh로 col@pwnable.kr -p2222로 접속해야한다. 계정의 비밀번호는 guest이다.

문제 풀이

문제에 접속을 한 후 ls명령어로 디렉토리의 내용을 출력하였다.

col, col.c, flag 파일을 확인할 수 있다.

col.c소스코드를 한번 살펴보겠다.

col.c 소스코드

#include <stdio.h>

#include <string.h>

unsigned long hashcode = 0x21DD09EC;

unsigned long check_password(const char* p){

int* ip = (int*)p;

int i;

int res=0;

for(i=0; i<5; i++){

res += ip[i];

}

return res;

}

int main(int argc, char* argv[]){

if(argc<2){

printf("usage : %s [passcode]\n", argv[0]);

return 0;

}

if(strlen(argv[1]) != 20){

printf("passcode length should be 20 bytes\n");

return 0;

}

if(hashcode == check_password( argv[1] )){

system("/bin/cat flag");

return 0;

}

else

printf("wrong passcode.\n");

return 0;

}main함수를 살펴보면 인자를 받고 인자의 글자수가 20바이트가 아니면 프로그램이 종료된다.

만약 hashcode가 check_password(인자)와 같을 경우 flag를 출력하고 같지 않으면 wrong passcode를 출력한다.

check_password 함수를 보면 char형 포인터 p를 int형 포인터로 형변환 시켰다.

for문을 5번 반복하여 ip포인터에 4바이트만큼 p포인터를 담는다.

따라서 res = ip[0] + ip[1] + ip[2] + ip[3] + ip[4] 이 된다.

hashcode와 check_password(argv[1])가 같으려면 0x21DD09EC를 5번에 나눠서 입력값에 넣어야한다.

0x21DD09EC = 0x6C5CEC8 * 5 + 0x4 이므로

0x6C5CEC8*4 + 0x6C5CECC를 입력하면 문제가 해결될 것이다.

리틀 엔디언 방식이므로 아래와 같이 넣어주면 flag를 획득할 수 있다.

반응형

'System hacking > pwnable.kr' 카테고리의 다른 글

| PWNABLE.KR [fd]문제 (2) | 2022.09.19 |

|---|