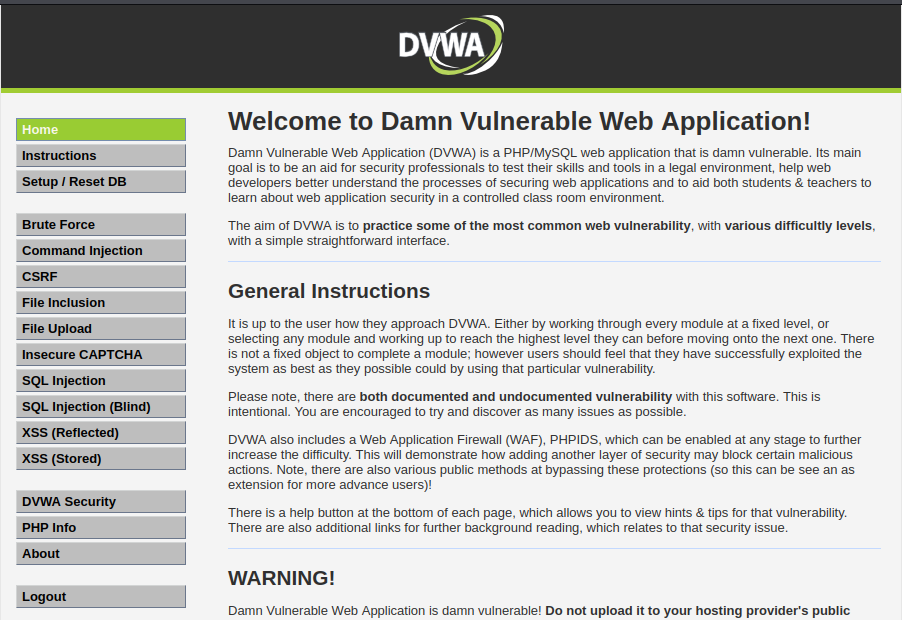

DVWA 소개

DVWA는 모의해킹 테스트를 위한 환경이다.

DVWA의 기본 사용자 계정은 admin/password이다.

Security Level을 Low로 설정하고 Brute Force를 클릭한다.

Brute Force Low 단계

password에 1234를 입력을 하니 Username 또는 password가 옳지않다고 한다.

패스워드를 여러 번 틀리게 입력하더라도, 계속 아이디와 패스워드가 일치하지 않다고만 표시할 뿐 시간 지연과 같은 다른 제한은 발생하지 않는다. 이런 경우 브루트 포스 공격에 취약하다고 할 수있다.

버프 스위트를 확인해보면 username = admin이고 password = 1인 패킷을 보낸것을 알 수 있다.

방금 입력한 요청에서 마우스 우클릭 메뉴를 이용하여 인트루더로 보낸다. 인트루더의 기능은 요청 메시지의 특정 위치를 지정하여 여러 개의 데이터를 자동으로 반복해서 전송할 수 있는 기능이다. 따라서 인트루더를 이용하여 브루트 포스 공격을 할 수 있다.

인트루더를 클릭한 뒤 이 중에서 password 파라미터의 값만 변경하도록 하기 위해, Clear 버튼을 눌러 선택된 것을 모두 지우고 password 파라미터의 값 부분을 마우스로 선택하여 Add 버튼을 누른다.

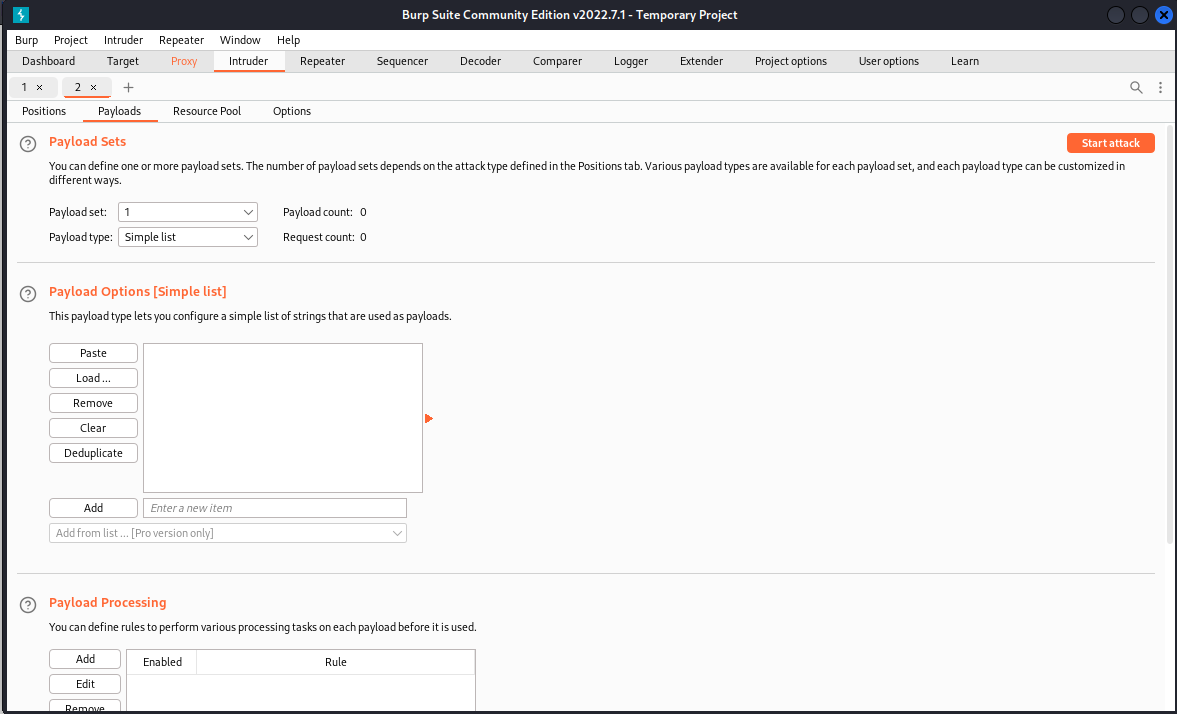

이제 페이로드 버튼을 누른다.

페이로드 세팅에서 타입을 simple list로 변경한다.

simple list는 페이로드 타입을 지정하면 그 아랫부분의 페이로드 옵션 리스트에 등록된 문자열을 하나씩 사용하여 요청을 전송한다.

페이로드 옵션에서 Load 버튼을 누르고 1990년대 중반에 많이 사용된 패스워드와 2006년부터 2010년까지 웹사이트에서 많이 쓰인 패스워드로 구성되어 있는 파일인 칼리 리눅스의 /usr/share/john/password.lst 파일을 사용한다.

주석인 커멘드 부분을 remove버튼을 눌러서 지워준다.

그 후 Start attack을 눌러서 브루트 포스 공격을 시행한다.

실행 결과를 보면 응답 길이(Length)가 다른 1개의 요청이 보인다. 이때 전송된 페이로드, password란 문자열이 사용자의 패스워드임을 추측할 수 있다.

다시 페이지에 들어가 비밀번호에 password를 입력하니 환영한다고 한다. 패스워드를 찾아내는 데 성공하였다.

'WEB hacking > DVWA' 카테고리의 다른 글

| [DVWA] - Insecure CAPTCHA 설정 (0) | 2022.10.12 |

|---|---|

| [DVWA] - Reflected Cross Site Scripting (XSS) Low 단계 (0) | 2022.10.11 |

| [DVWA] - Command Injection Low 단계 (0) | 2022.10.10 |

| [DVWA] - SQL Injection(Blind) Low 단계 (0) | 2022.10.09 |

| [DVWA] - SQL Injection Low 단계 (4) | 2022.10.08 |