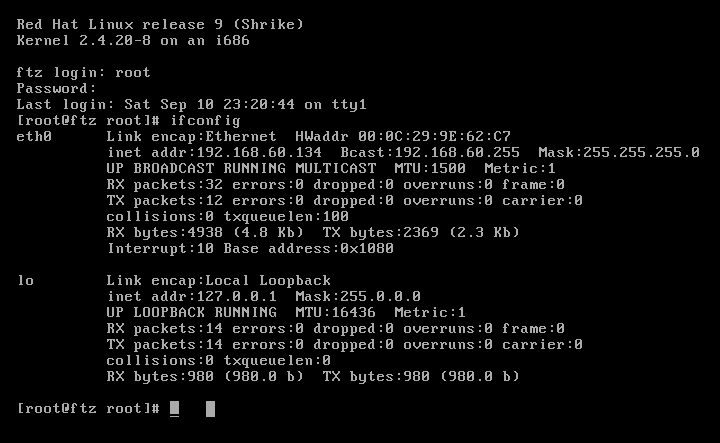

대상의 ip를 확인 하였다. ssh를 이용하여 대상 시스템에 접속을 하였다. 대상 id는 iamgroot이고 pw는 groot123이다. ssh 접속 명령어(default port = 22) ssh 대상id@대상ip주소 위 명령어를 통하여 기본 포트인 22번 port로 접근한다. 타사 (Third-party) 도구와 같은 선택적 파일을 저장하는 리눅스 시스템은 어디일까요? 타사 도구와 같은 선택적 파일은 /opt 파일에 저장한다. 답 : /opt 타겟 머신의 hostname은 무엇일까요? hostname이라는 명령어로 hostname을 확인이 가능하다. 답 : linuxgroot 지금 로그인 되있는 타겟 머신의 username은 무엇일까요? 답 : iamgroot 터미널 창에 "Groot Security..