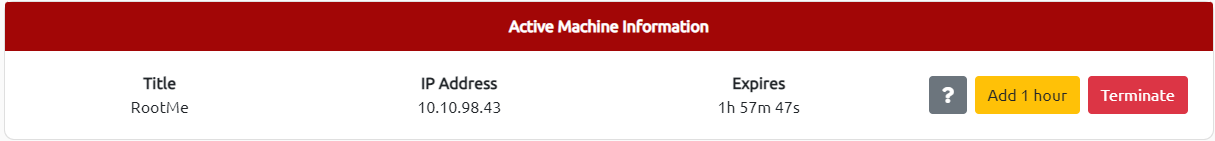

공격 대상의 IP는 10.10.98.43이다. ping 명령어를 이용하여 공격 대상의 서버와 통신이 잘되는지 확인을 하였다. -p- : 모든 포트 --max-retries 2 : 2번 시도 -Pn : 모든 타겟 호스트를 온라인으로 가정(호스트 탐색하지 않음) -n : DNS 탐색 사용 안함 --open : 열린 포트만 출력 -sS : TCP SYN 스캔 진행 --min-rate 2000: 최소 초당 패킷 전송 비율 2000으로 설정 -oA : 3가지 주요 포멧을 한번에 출력 위 플래그들을 설정하여 포트스캐닝을 진행하였다. https://www.solanara.net/solanara/nmap 위 사이트에서 nmap의 옵션들을 확인할 수 있다. 포트 스캐닝 결과로 22번 포트와 80번 포트가 열려있음을 확인..