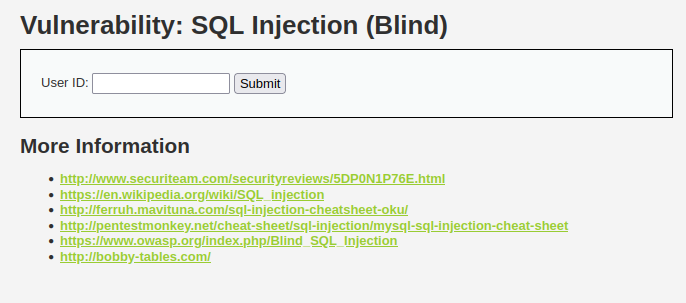

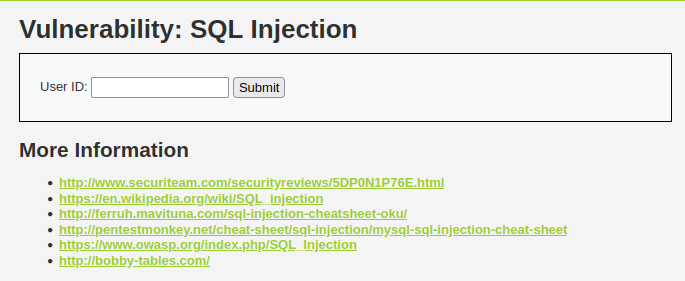

SQL Injection(Blind) 블라인드 SQL인젝션이란 결과를 직접적으로 알 수는 없어도, 참과 거짓일 때의 결과 차이를 분석하여 어떤 정보를 알아내는 기법이다. User ID값에 1을 한번 넣어보겠다. ID값에 1을 입력하니, 데이터베이스에 존재한다는 메시지만 나온다. 다음 '(싱글쿼터)를 입력하여 어떤 결과를 나타내는지 확인하겠다. id값에 1부터 6까지 넣어봤는데 1에서 5까지는 계정이 존재를 하였고 6부터는 계정이 존재하지 않는다. 싱글쿼터를 입력하니 데이터베이스에 사용자가 존재하지 않다고 뜬다. 그냥 sql injection문제에서는 싱글쿼터를 입력하면 에러가 났는데 sql injection(blind)에서는 에러가 나지 않는다. 그래서 sql 쿼리문이 사용되고 있는지 알기 어렵다. 만약..