[Lord of SQL Injection] cobolt 문제 풀이

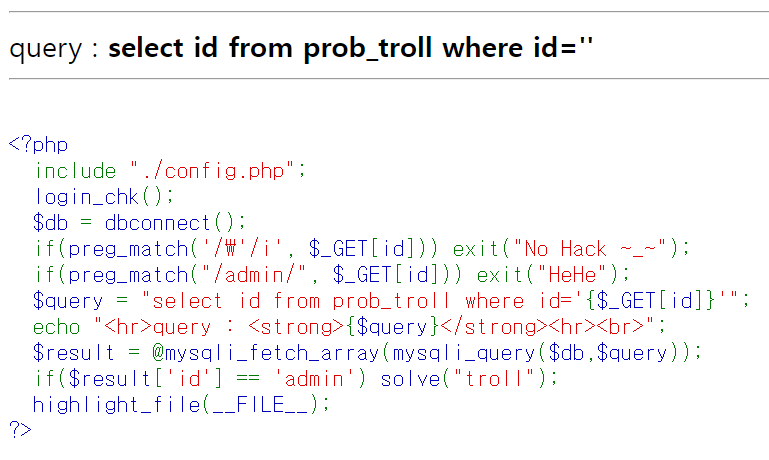

문제 설명 preg_match함수로 prob, _, ., () 의 문자들이 필터링 되어있다. id값이 admin이면서 pw가 맞으면 문제를 해결할 수 있다. 먼저 id값에 admin을 넣어보자 id값에 admin을 입력하였는데 문제가 해결되지 않았다. 왜냐하면 뒤에 and 구문이 성립하지 않았기 때문이다. 이문제를 해결하기 위해서는 비밀번호를 알아야한다. 하지만 우리는 비밀번호를 알기 힘들다. 어떻게 하면 문제를 해결할 수 있을까?? 쿼리문을 보자. select id from prob_cobolt where id='{$_GET[id]}' and pw=md5('{$_GET[pw]}') 첫번째 방법 쿼리문에 mysql의 주석인 #이 필터링이 되어 있지 않기 때문에 id 파라미터에 id = admin'#을 넣..