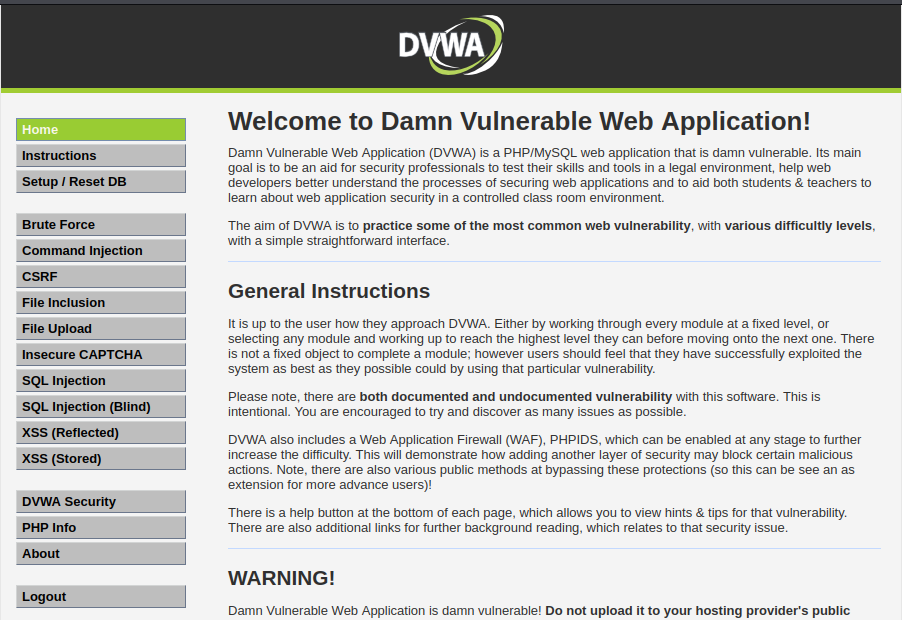

File Upload(파일업로드) 파일 업로드 취약점은 파일을 업로드하는 기능에 적절한 보안 대책이 적용되어 있지 않을 때 발생한다. 그림 1에서 Browse를 통하여 올릴 파일을 설정할 수 있고 Upload를 통하여 우리가 선택한 파일을 올릴 수 있다. 우리는 웹쉘을 올려 쉘 명령어를 실행시킬 수 있도록 하겠다. webshell.php 공격자가 입력 폼에 명령어를 입력하면 cmd 파라미터 ($_GET['cmd'])를 통해 전달되고, system() 함수를 이용하여 명령어를 실행한다. webshell.php 파일을 업로드하는데 성공을 하였고 업로드 경로 주소를 알려주고있다. 업로드 주소는 ../../hackable/uploads/ 디렉토리 아래에 존재한다. 우리의 경로는 현재 http://192.168...